Multi Factor Authentication, voor steeds meer oplossingen als water uit de kraan

Binnen tal van organisaties is Multi Factor Authentication (MFA) al niet meer weg te denken. En dat is een heel goed teken! MFA zorgt voor een extra laag van beveiliging bovenop de traditionele combinatie van gebruikersnaam en wachtwoord.

Een blik uit het verleden

MFA is echter niet nieuw, ik herinner me dat ik ten tijde van Windows Server 2003 al bouwde aan oplossingen om Remote Desktop Services (toen nog Terminal Services) te beveiligen met MFA. Destijds waren die oplossingen gebaseerd op zware MFA-infrastructuren. Geen eenvoudige oplossingen om te implementeren en te beheren, en in veel gevallen was de eindgebruikerservaring niet bepaald optimaal. Van Single Sign On was vaak geen sprake en als gebruiker droeg je een fysieke token met je mee met alle gevolgen van dien. Fysieke tokens raakten kwijt, raakten defect of batterijen begaven het.

MFA is echter niet nieuw, ik herinner me dat ik ten tijde van Windows Server 2003 al bouwde aan oplossingen om Remote Desktop Services (toen nog Terminal Services) te beveiligen met MFA. Destijds waren die oplossingen gebaseerd op zware MFA-infrastructuren. Geen eenvoudige oplossingen om te implementeren en te beheren, en in veel gevallen was de eindgebruikerservaring niet bepaald optimaal. Van Single Sign On was vaak geen sprake en als gebruiker droeg je een fysieke token met je mee met alle gevolgen van dien. Fysieke tokens raakten kwijt, raakten defect of batterijen begaven het.

Een stap naar het heden

Wat dat betreft zijn de tijden enorm veranderd. MFA neem je tegenwoordig eenvoudig af als een dienst in de Cloud en gebruikers kunnen een telefoon eenvoudig koppelen middels een App uit de diverse App stores. De komst van Office 365, evenals andere SaaS-diensten, heeft ook een enorme boost gegeven aan de roep vanuit organisaties om MFA beschikbaar te hebben voor het ontsluiten van publieke diensten. Microsoft heeft daarvoor enige tijd geleden alweer Phone Factor overgenomen en omgedoopt tot Azure MFA. Op dit moment is Azure MFA alweer een volwaardige en gerespecteerde dienst vanuit de Cloud. Met de komst van Azure MFA maakt Microsoft het mogelijk diensten die gebaseerd zijn op Azure Active Directory (AAD) eenvoudig te voorzien van MFA. De logische vervolgvragen zijn echter;

Wat dat betreft zijn de tijden enorm veranderd. MFA neem je tegenwoordig eenvoudig af als een dienst in de Cloud en gebruikers kunnen een telefoon eenvoudig koppelen middels een App uit de diverse App stores. De komst van Office 365, evenals andere SaaS-diensten, heeft ook een enorme boost gegeven aan de roep vanuit organisaties om MFA beschikbaar te hebben voor het ontsluiten van publieke diensten. Microsoft heeft daarvoor enige tijd geleden alweer Phone Factor overgenomen en omgedoopt tot Azure MFA. Op dit moment is Azure MFA alweer een volwaardige en gerespecteerde dienst vanuit de Cloud. Met de komst van Azure MFA maakt Microsoft het mogelijk diensten die gebaseerd zijn op Azure Active Directory (AAD) eenvoudig te voorzien van MFA. De logische vervolgvragen zijn echter;

- Hoe zit het met diensten die nog niet op AAD gebaseerd zijn?

- Hoe kan ik mijn on premises diensten aan Azure MFA koppelen?

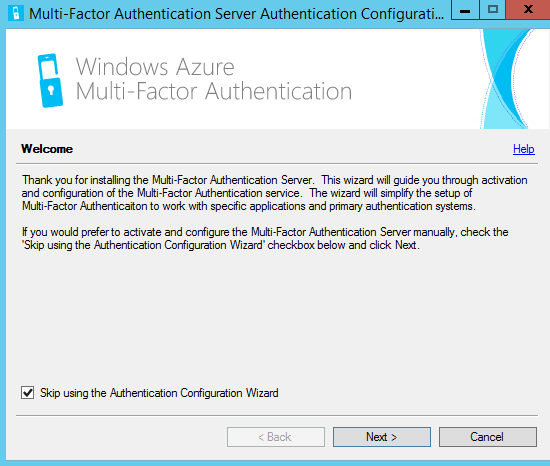

Die vragen werden beantwoord met de komst van Azure MFA Server. Azure MFA Server is een product, welke geïnstalleerd dient te worden op een server, ondergebracht on-premises of in de Cloud. Door middel van Azure MFA Server kunnen on-premises diensten ook beveiligd worden door middel van Azure MFA.

Hoewel deze aanpak een mooie oplossing biedt voor de twee vragen, zijn er ook twee belangrijke implicaties aan de inzet van MFA Server.

- Hoewel Azure MFA Server communiceert met de dienst Azure MFA, is Azure MFA Server zelf geen dienst, het is een los product wat geïnstalleerd en onderhouden moet worden. Los van de benodigde resources, brengt dit ook extra onderhoud met zich mee.

- Vanuit de gebruiker gezien is Azure MFA Server een separate MFA Provider. Hoewel MFA Server met een mooi eigen selfservice portaal komt en er gebruik gemaakt kan worden van de bestaande Azure Authenticator App, betekend dit voor de gebruiker een 2e configuratie van MFA op zijn telefoon. Op het moment dat de gebruiker reeds gebruik maakte van Azure MFA voor bijvoorbeeld Office 365 of andere SaaS-diensten, is dit een separate MFA-instelling die ze moeten onderhouden.

Een sneak preview van de nabije toekomst

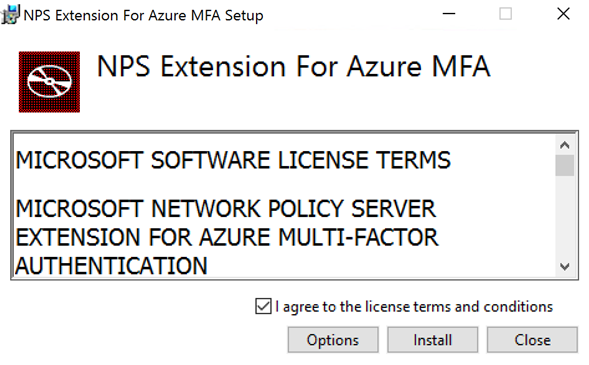

Om ook voor deze twee implicaties een oplossing te bieden heeft Microsoft vorige week een koppeling geïntroduceerd waarmee het mogelijk is om zonder tussenkomst van MFA-server toch Azure MFA te kunnen koppelen aan on-premises of in IaaS ondergebrachte diensten! Deze koppeling is een extensie op Microsoft Network Policy Services (NPS), een standaard rol in Windows Server. Omdat de koppeling binnen NPS zit is deze relatief eenvoudig te koppelen aan oplossingen die Radius ondersteunen. Om terug te komen op het voorbeeld uit de eerste paragraaf, met deze oplossing is het mogelijk om gepubliceerde Remote Apps en Desktop die zich on-premises of in een Cloud bevinden te beveiligen van Azure MFA. Dit alles zonder tussen komt van Azure MFA Server, en dus voor de gebruiker één MFA-oplossing.

Om ook voor deze twee implicaties een oplossing te bieden heeft Microsoft vorige week een koppeling geïntroduceerd waarmee het mogelijk is om zonder tussenkomst van MFA-server toch Azure MFA te kunnen koppelen aan on-premises of in IaaS ondergebrachte diensten! Deze koppeling is een extensie op Microsoft Network Policy Services (NPS), een standaard rol in Windows Server. Omdat de koppeling binnen NPS zit is deze relatief eenvoudig te koppelen aan oplossingen die Radius ondersteunen. Om terug te komen op het voorbeeld uit de eerste paragraaf, met deze oplossing is het mogelijk om gepubliceerde Remote Apps en Desktop die zich on-premises of in een Cloud bevinden te beveiligen van Azure MFA. Dit alles zonder tussen komt van Azure MFA Server, en dus voor de gebruiker één MFA-oplossing.

Vanuit het altijd innovatieve karakter van Wortell hebben we dit natuurlijk direct zelf opgezet in een lab. Voor de technische details van de inrichting van RDS in combinatie met deze nieuwe oplossing zie ook dit uitgebreide artikel Securing RD Gateway with MFA using the new NPS Extension for Azure MFA!. De oplossing is op dit moment al uit te proberen in Preview maar zal, gezien de snelheid van Continuous development in Azure, binnen niet al te lange tijd beschikbaar komen. Heb je vragen over deze oplossing neem gerust contact met ons op!

{{cta('f115bed5-bbe9-44e4-ad8f-9f11af95108e')}}