Insider Risk, “GGD-medewerkers verdacht van handel in persoonsgegevens”

Op 25 januari kwam naar buiten dat afgelopen zaterdag er twee medewerkers van het GGD-callcenter zijn gearresteerd omdat ze persoonsgegevens te koop zouden hebben aangeboden. Dit zijn de namen, adressen en geboortedata van iedereen die zich de afgelopen periode liet testen op het coronavirus.

Je beschermt je organisatie tegen dreigingen van buitenaf maar hoe doe je dat tegen interne dreiging? Hoe zorg je ervoor dat de eigen medewerkers niet nalatig om gaan met gevoelige informatie? Of dat deze per ongeluk of zelf zoals in het geval met de GGD met kwaadaardige bedoelingen uit de eigen systemen gehaald wordt. Om dit te voorkomen zal je organisatorisch en technische maatregelen moeten treffen en je zal mensen moeten trainen om te leren omgaan met gevoelige informatie en ze bewustmaken wat de organisatie doet om deze veilig te houden.

Wat is de situatie?

Voordat je maatregelen gaat bedenken is het goed om stil te staan bij wat er precies is gebeurd. Helaas (of gelukkig) weten wij de exacte details van wat er gebeurd is niet, maar uit de beperkte informatie die beschikbaar is kunnen wij wel het een en ander leren.

Wat wij namelijk wel weten is dat de medewerkers in kwestie toegang hadden vanuit hun functie van callcenter medewerker tot de persoonsgegevens van miljoenen Nederlanders. In het debat in de tweede kamer wat op 26 januari plaatsvond bleek dat ruim 8000 medewerkers toegang hebben tot al deze gegevens.

In mijn werk heb ik het vaak over voorwaardelijke toegang, namelijk onder welke voorwaarde (device, locatie, identiteit) wordt toegang verleent? In het geval van een applicatie met zeer gevoelige informatie dien je minimaal de volgende technische principes te hanteren:

- Beperk toegang tot gevoelige data tot het minimum wat nodig is om de functie uit te voeren.

- Beperk toegang tot de applicatie waar de gevoelige data in staat tot een aantal voorwaarde.

- Beperk toegang tot beheerde devices;

- Beperk toegang tot specifieke locaties (Kantoor IP of VPN-verbinding);

- Beperkt toegang tot geverifieerde identiteiten doormiddel van Multi Factor Authenticatie.

- Zorg voor een audit trial zodat:

- Je precies weet wie er toegang heeft gehad tot welke data;

- Je ongeautoriseerde toegang sneller kan ontdekken.

Ongetwijfeld zullen er meer technische maatregelen te bedenken zijn maar dit zijn goede uitgangspunten om mee te beginnen. Kijken wij naar de GGD-case dan kunnen wij concluderen dat 1 & 2 niet (of onvoldoende) zijn gedaan. Tenslotte hadden ze toegang tot miljoenen gegevens en niet een subset daarvan die relevant was voor het uitvoeren van hun functie.

Hoe ik denk te weten dat ze de tweede (deels) niet op orde hadden? Een snelle Google zoekopdracht gaf aan dat YoungCapital (een uitzendbureau) mensen zoekt voor het GGD-callcenter waarbij je een eigen laptop met Microsoft Windows 10 moet meenemen en je volledig thuiswerkt. Locatie en beheerde devices als sterke authenticatie factor was dus al niet van toepassing. Daarmee mis je een belangrijk deel in de gehele beveiligingsketen van voorwaardelijke toegang.

Het kan natuurlijk zo maar zijn dat er een remote sessie gestart wordt om vervolgens binnen die sessie je werk te doen. Maar het feit dat de medewerker zonder toezicht zijn gang kan gaan met hele gevoelige informatie vanaf zijn eigen device zonder dat daar verdere voorwaarde aan zitten is al ongewenst. Dat kan en moet anders.

Beleid, techniek en de mens

Met het configureren van de techniek maak je een vertaling van het informatiebeveiligingsbeleid van de organisatie. Het beleid is hierin leidend, staat hierin dat dat gevoelige informatie geclassificeerd moet worden als strikt vertrouwelijk dan moet het technisch mogelijk zijn om deze informatie te classificeren. Vervolgens moet de medewerker weten wat gevoelige informatie is en hoe deze te herkennen.

Mocht de medewerker nalatig zijn in het juist classificeren van gevoelige informatie dan wil je dat het systeem ingrijpt en automatisch classificeert. Probeert de medewerker vervolgens tegen het beleid in de informatie te uploaden naar DropBox? Dan zorgt de techniek ervoor dat het account geblokkeerd wordt en de leidinggevende een bericht ontvangt met daarin de misstap van de collega. De combinatie van beleid en techniek zorgt voor bewustwording bij collega’s. Het wordt hiermee zichtbaar dat er actief gemonitord wordt op ongewenst gedrag met betrekking tot gevoelige informatie. Die bewustwording zal bijdragen aan het voorkomen dat kwaadwillende aan de haal gaan met die persoonsgegevens.

"Het draait om de combinatie van beleid, techniek en de mens."

Microsoft Insider Risk

Om de vertaling van beleid naar techniek te maken maak je gebruik van Insider Risk van Microsoft. In feite stop je organisatiebeleid erin en zorgt de techniek voor opvolging van het beleid. Of het nu gaat om een foutieve handeling die per ongeluk gedaan wordt of medewerker een die kwaadwillend is met Insider Risk kan je (automatisch)ingrijpen.

Terug naar de case, wij hebben dus gevoelige informatie binnen een applicatie van miljoenen Nederlanders. In het beleid van onze organisatie staat dat gevoelige informatie niet buiten de applicatie mag bestaan en welke maatregelen de organisatie heeft genomen om deze te beschermen (beperken van rechten, voorwaardelijke toegang en classificatie van informatie).

Door training en bewustwording weten de mensen op de werkvloer hoe zij moeten omgaan met gevoelige informatie en welke technische beperkingen en voorwaarde er geleden als mede dat er actief gemonitord wordt op ongewenst gedrag.

Écht aan de slag gaan met toegangsbeleid.

Of het nu de AVG is, de NEN 7510 of gewoon logisch redeneren, wil je gevoelige informatie goed kunnen beschermen tegen datalekken, dan zul je op z'n minst wat moeten doen met de toegang tot die data.

Actie, reactie en mitigatie van risico

Concreet betekent dit als er persoonsgegevens zoals bijvoorbeeld een BSN-nummer uit de applicatie gehaald wordt en in een Excel, e-mail of de Notepad geplakt worden dat het systeem deze handeling herkent en automatisch het doelbestand classificeert als strikt vertrouwelijk. Dit betekent aan de achterkant dat het document is versleuteld en dat toegang beperkt is tot de eigenaar van het document. Maar wat als het document vervolgens op een USB-stick gezet wordt? Hier is waar die gehele beveiligketen weer van toepassing komt.

Doordat het device van de medewerker volledig beheerd wordt en er in Insider Risk een beleidsregel is geconfigureerd dat gevoelige data (strikt vertrouwelijk) niet op een USB-stick gezet mag worden kan er volledig automatisch een vervolgactie gekoppeld worden aan het gedrag van de medewerker. Omdat het gedrag niet conform beleid is blokkeren wij de toegang van de specifieke medewerker en versturen wij een bericht naar de leidinggevende dat de beleidsregel is overtreden en dat de medeweker per direct toegang is ontzegd. Wat heeft de medewerker nu? Een usb-stick met versleutelde data die alleen geopend kan worden met het account wat net geblokkeerd is.

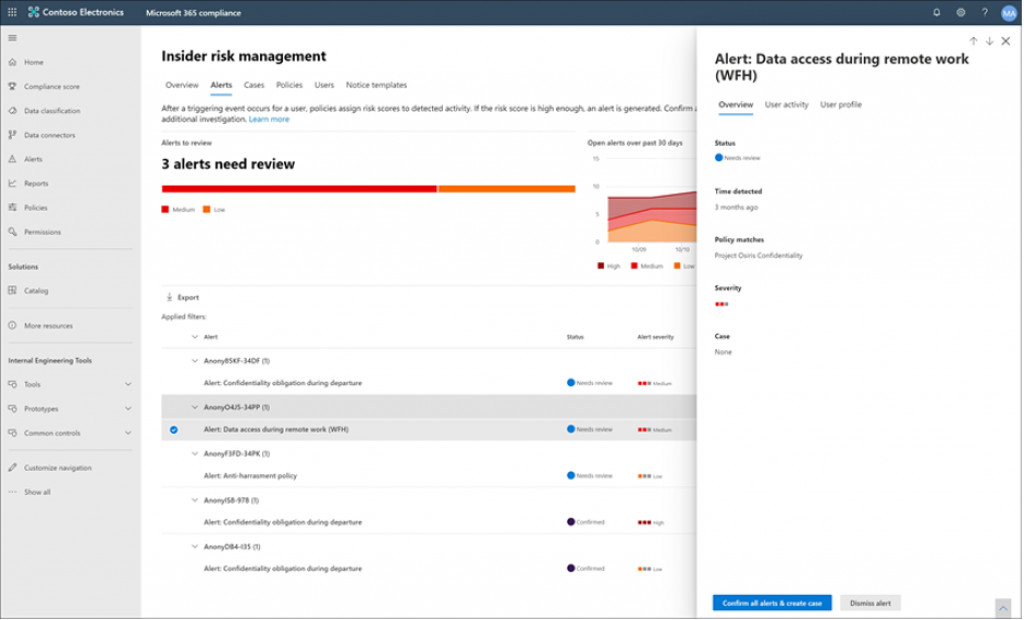

Microsoft 365 Compliance Insider Risk management

Een van de oplossingen van Microsoft 365 Compliance is Insider Risk management. Hiermee minimaliseer je risico’s en maakt het mogelijk om kwaadwillende te detecteren, te onderzoeken en (geautomatiseerd) te handelen. Op basis van configuratie van beleid worden er alerts gegenereerd die als een case gebundeld wordt. Hierbij kan direct triage toegepast worden zodat er direct onderzocht en gehandeld kan worden in samenwerking met het HR, Legal, Compliance of Security team.

Met de juiste inrichting van Inside Risk management krijg je dus inzicht in het gedrag van je medewerkers op het moment dat ze zich niet houden aan organisatiebeleid waarbij er direct gehandeld kan worden en incidenten voorkomen kunnen worden. Voorkomen is beter dan genezen, zeker als het gaat om de gegevens van miljoenen Nederlanders.

Insider Risk gebruiken om jouw bedrijf vooruit te helpen

Wil je risico's minimaliseren en een juist beleid configureren? Gebruik de nieuwste technologieën. We bespreken graag hoe je zakelijk voordeel kunt behalen met de inzet van IT. Neem contact met ons op om te brainstormen over de mogelijkheden voor jouw organisatie.